Les cybercriminels utilisent des certificats de signature de code NVIDIA volés pour signer des logiciels malveillants afin qu'ils paraissent dignes de confiance et permettent de charger des pilotes malveillants dans Windows.

Récemment, NVIDIA a confirmé avoir été victime d'une cyberattaque qui a permis à des acteurs de la menace de voler des informations d'identification d'employés et des données exclusives.

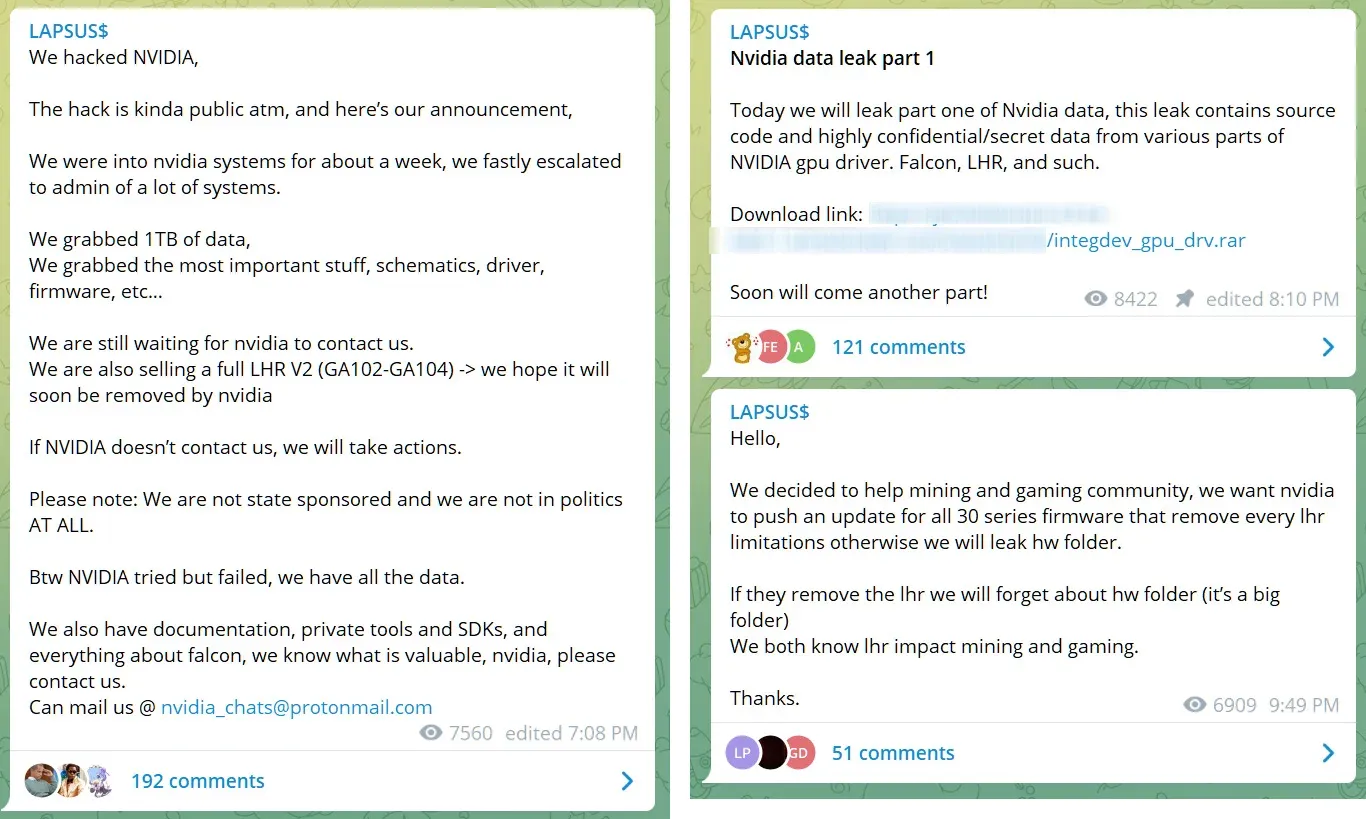

Le groupe d'extorsion, connu sous le nom de "Lapsus$", déclare avoir volé 1 To de données au cours de l'attaque et avoir commencé à divulguer ces données en ligne après que NVIDIA ait refusé de négocier avec eux.

La fuite comprend deux certificats de signature de code volés utilisés par les développeurs de NVIDIA pour signer leurs pilotes et leurs exécutables.

As part of the #NvidiaLeaks, two code signing certificates have been compromised. Although they have expired, Windows still allows them to be used for driver signing purposes. See the talk I gave at BH/DC for more context on leaked certificates: https://t.co/UWu3AzHc66 pic.twitter.com/gCrol0BxHd

— Bill Demirkapi (@BillDemirkapi) March 3, 2022

Un certificat de signature de code permet aux développeurs de signer numériquement les exécutables et les pilotes afin que Windows et les utilisateurs finaux puissent vérifier le propriétaire du fichier et s'assurer qu'il n'a pas été altéré par un tiers.

Pour renforcer la sécurité de Windows, Microsoft exige également que les pilotes en mode noyau soient signés avant que le système d'exploitation ne les charge.

Des certificats NVIDIA utilisés pour signer des logiciels malveillants

Après que Lapsus$ ait divulgué les certificats de signature de code de NVIDIA, les chercheurs en sécurité ont rapidement découvert que les certificats étaient utilisés pour signer des logiciels malveillants et d'autres outils utilisés par les cybercriminels.

Selon les échantillons téléchargés sur le service d'analyse des logiciels malveillants VirusTotal, les certificats volés ont été utilisés pour signer divers logiciels malveillants et outils de piratage, tels que des balises Cobalt Strike, Mimikatz, des portes dérobées et des chevaux de Troie d'accès à distance.

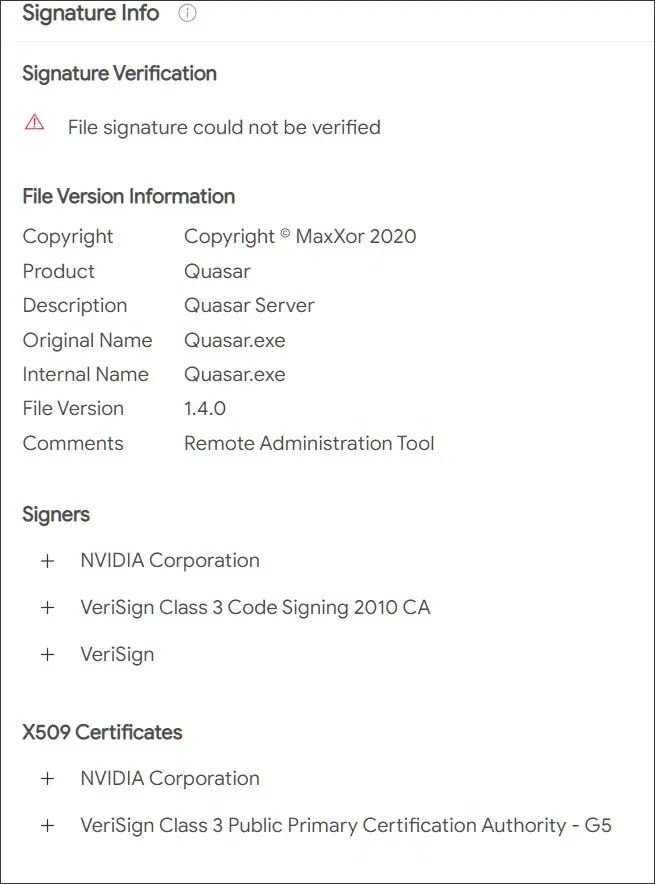

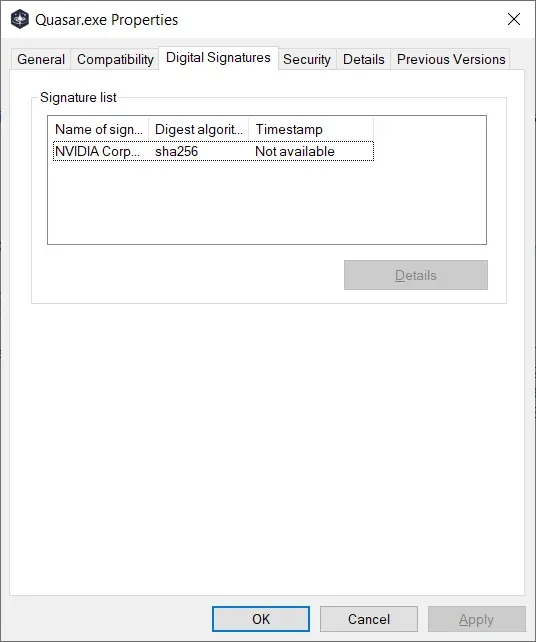

Par exemple, un cybercriminel a utilisé le certificat pour signer un cheval de Troie d'accès à distance Quasar [VirusTotal], tandis qu'un autre a utilisé le certificat pour signer un pilote Windows [VirusTotal].

Les chercheurs en sécurité Kevin Beaumont et Will Dormann ont indiqué que les certificats volés utilisent les numéros de série suivants :

43BB437D609866286DD839E1D00309F5

14781bc862e8dc503a559346f5dcc518

Certains de ces fichiers ont probablement été téléchargés sur VirusTotal par des chercheurs en sécurité, mais d'autres semblent être utilisés par des acteurs de la menace pour des campagnes de malware [1, 2].

Bien que les deux certificats NVIDIA volés aient expiré, Windows autorise toujours le chargement dans le système d'exploitation d'un pilote signé avec ces certificats.

Par conséquent, en utilisant ces certificats volés, les acteurs de la menace ont l'avantage de faire passer leurs programmes pour des programmes NVIDIA légitimes et de permettre aux pilotes malveillants d'être chargés par Windows.

Pour empêcher les pilotes vulnérables connus d'être chargés dans Windows, David Weston, directeur de la sécurité des entreprises et des systèmes d'exploitation chez Microsoft, a indiqué sur Twitter que les administrateurs peuvent configurer les politiques de contrôle des applications de Windows Defender pour contrôler quels pilotes NVIDIA peuvent être chargés.

WDAC policies work on both 10-11 with no hardware requirements down to the home SKU despite some FUD misinformation i have seen so it should be your first choice. Create a policy with the Wizard and then add a deny rule or allow specific versions of Nvidia if you need

— David Weston (DWIZZZLE) (@dwizzzleMSFT) March 3, 2022

Cependant, l'utilisation de WDAC n'est pas une tâche facile, surtout pour les utilisateurs de Windows non informaticiens.

En raison du risque d'abus, on espère que les certificats volés seront ajoutés à la liste de révocation des certificats de Microsoft à l'avenir pour empêcher les pilotes malveillants de se charger dans Windows.

Cependant, cela entraînerait le blocage des pilotes NVIDIA légitimes, ce qui ne devrait pas se produire de sitôt.