Dans l'un des changements les plus importants de ces dernières années, Microsoft a annoncé aujourd'hui qu'elle bloquera par défaut l'exécution de scripts macro VBA (Visual Basic for Applications) dans cinq applications Office.

À partir du début du mois d'avril 2022, les utilisateurs d'Access, d'Excel, de PowerPoint, de Visio et de Word ne seront plus en mesure d'activer des macroscripts dans des documents non fiables qu'ils ont téléchargés sur Internet.

"La valeur par défaut est plus sûre et devrait permettre à un plus grand nombre d'utilisateurs d'être en sécurité, y compris les utilisateurs à domicile et les employés d'entreprises".

Une modification très demandée

Cette modification, réclamée depuis des années par les chercheurs en sécurité, devrait constituer un sérieux obstacle pour les cybercriminels qui produisent des logiciels malveillants, qui s'appuient sur la manipulation des utilisateurs pour permettre l'exécution d'un script macro afin d'installer des logiciels malveillants sur leurs systèmes.

Comment procèdent les cybercriminels ?

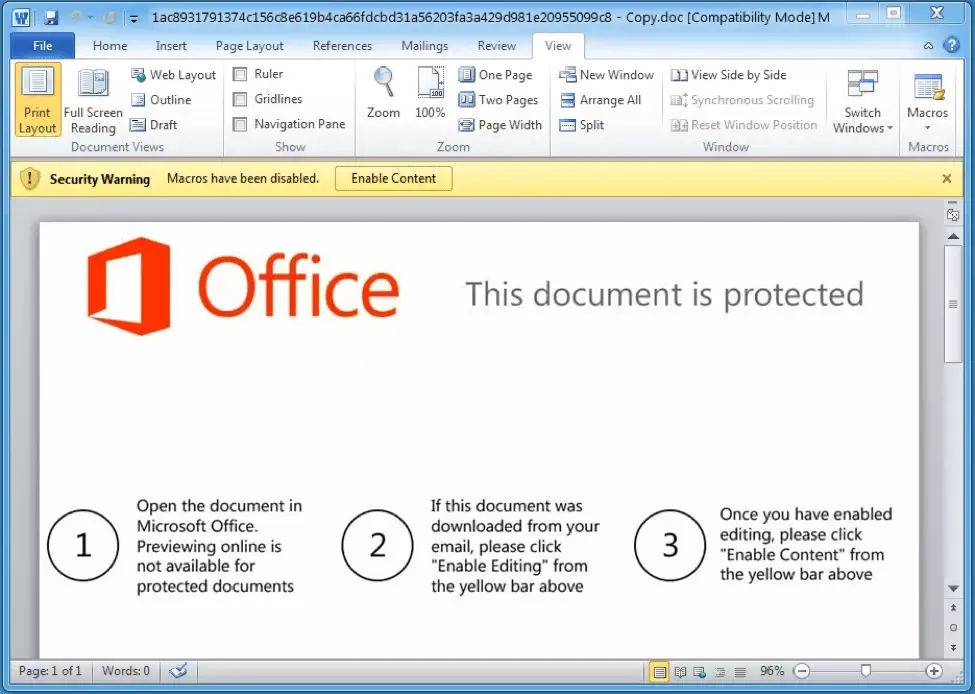

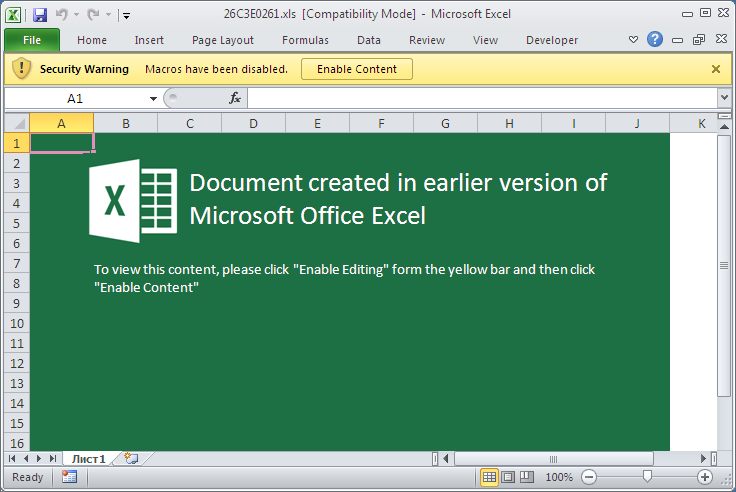

Dans ces attaques, les utilisateurs reçoivent généralement un document par courrier électronique qu'ils sont invités à télécharger à partir d'un site Internet. Lorsqu'ils ouvrent le fichier, l'attaquant laisse généralement un message demandant à l'utilisateur de permettre l'exécution du script macro.

Si les utilisateurs ayant des connaissances techniques et en cybersécurité sont en mesure de reconnaître qu'il s'agit d'un leurre pour se faire infecter par des logiciels malveillants, de nombreux utilisateurs quotidiens d'Office ignorent encore cette technique et finissent par suivre les instructions fournies, s'infectant ainsi eux-mêmes avec des logiciels malveillants.

Un problème connu depuis des années...

La gestion de ce problème a été une épine dans le pied de Microsoft car les scripts macro VBA sont souvent utilisés dans les entreprises pour automatiser certaines opérations et tâches lors de l'ouverture de certains fichiers, comme l'importation de données et la mise à jour du contenu du document à partir de sources dynamiques.

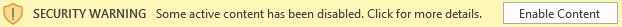

Depuis le début des années 2000, Microsoft a tenté de résoudre ce problème en affichant un léger avertissement de sécurité sous la forme d'une barre d'outils en haut du document, mais cet avertissement contenait également des contrôles permettant aux utilisateurs d'exécuter les macro-scripts.

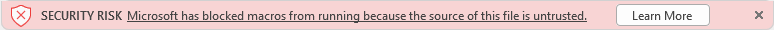

Après le déploiement de cette modification auprès des utilisateurs finaux, cet avertissement sera remplacé par une barre d'alerte rouge informant l'utilisateur que le document contient des macros mais que celles-ci ne peuvent être activées pour des raisons de sécurité.

Comment va agir Microsoft ?

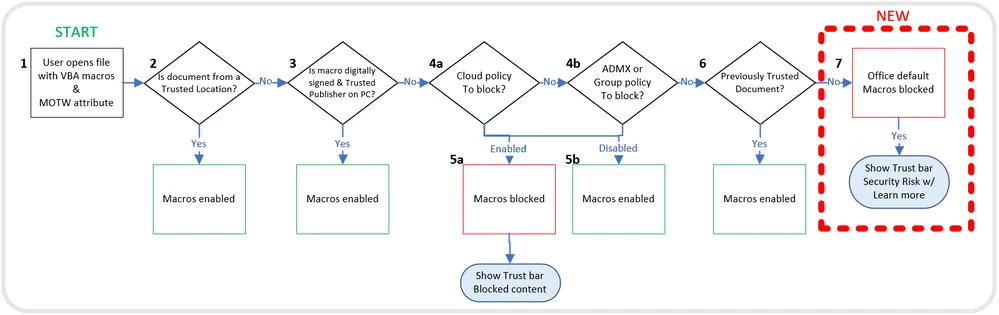

Microsoft a annoncé ses plans récemment dans un billet de blog sur son portail Tech Community. Le billet de blog contient également une description de la logique que les cinq applications Office suivront pour décider d'autoriser ou de bloquer l'exécution de scripts macro dans un document.

Microsoft a déclaré que la décision de bloquer les macros VBA par défaut ne concerne que Access, Excel, PowerPoint, Visio et Word sur Windows. Les documents contenant des macros VBA qui ont été créées et obtenues à l'intérieur du réseau de confiance d'une organisation seront toujours autorisés à s'exécuter.

"Le changement commencera à être déployé dans la version 2203, en commençant par le canal actuel (aperçu) au début du mois d'avril 2022"

"Plus tard, le changement sera disponible dans les autres canaux de mise à jour, tels que Current Channel, Monthly Enterprise Channel et Semi-Annual Enterprise Channel."

Le changement sera déployé pour tous les clients de Microsoft 365 et le fabricant du système d'exploitation a déclaré qu'il prévoit également de rétrocéder le changement à d'autres versions d'Office, telles que Office LTSC, Office 2021, Office 2019, Office 2016 et Office 2013.

Une fois terminée, cette mesure aura un impact sur la distribution d'un grand nombre de souches de logiciels malveillants de base, mais aussi sur de nombreuses campagnes d'espionnage à motivation financière et politique ; toutefois, ces opérations se poursuivront très probablement en utilisant d'autres techniques.

Auparavant, Microsoft avait également bloqué l'exécution de macro-scripts Excel 4.0 (XLM) après des abus similaires de la part des cybercriminels.