La société tchèque de logiciels de cybersécurité Avast a publié un utilitaire de décryptage pour aider les victimes du rançongiciel - ransomware TargetCompany à récupérer leurs fichiers gratuitement.

Cependant, comme le prévient Avast, ce décrypteur ne peut être utilisé que pour restaurer des fichiers cryptés "dans certaines circonstances".

Sous quelles conditions ?

Les victimes qui souhaitent récupérer leurs fichiers à l'aide de cet outil de décryptage doivent également être conscientes qu'il s'agira probablement d'un processus gourmand en ressources et en temps.

"Pendant le craquage du mot de passe, tous vos cœurs de processeur disponibles dépenseront la majeure partie de leur puissance de calcul pour trouver le mot de passe de déchiffrement. Le processus de craquage peut prendre beaucoup de temps, jusqu'à des dizaines d'heures", a déclaré Avast.

"Le décrypteur enregistre périodiquement la progression et si vous l'interrompez et redémarrez le décrypteur plus tard, il vous offre une option pour reprendre le processus de craquage précédemment commencé."

Comment le décryptage fonctionne ?

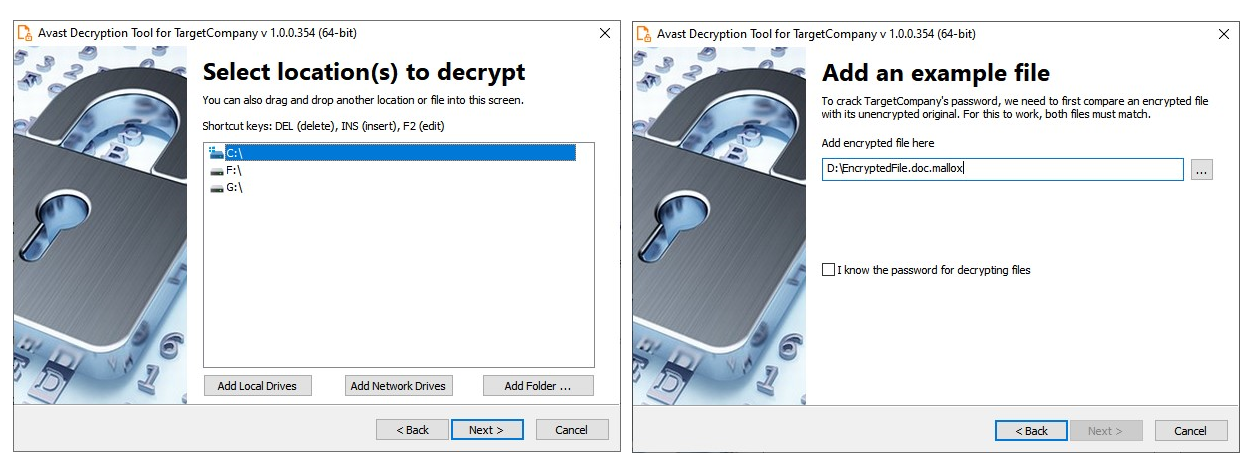

Le décrypteur rançongiciel - ransomware de TargetCompany fonctionne en déchiffrant le mot de passe après avoir comparé un fichier crypté avec sa version originale non cryptée.

Avast dit que cela ne doit être fait qu'une seule fois pour chaque appareil chiffré par le rançongiciel - ransomware TargetCompany puisque l'assistant de décryptage vous permettra d'entrer des mots de passe de cryptage précédemment piratés en sélectionnant "Je connais le mot de passe pour décrypter les fichiers".

Télécharger l'outil

Les victimes du rançongiciel - ransomware TargetCompany peuvent télécharger l'outil de décryptage à partir des serveurs d'Avast.

Choisissez une version qui correspond à votre installation Windows. La version 64 bits est nettement plus rapide et la plupart des installations Windows actuelles sont en 64 bits.:

- Si vous avez Windows 64 bits, choisissez la version 64 bits.

- Si vous avez Windows 32 bits, choisissez la version 32 bits.

Pour décrypter des partitions de disque entières en suivant les instructions affichées dans l'interface utilisateur de l'outil.

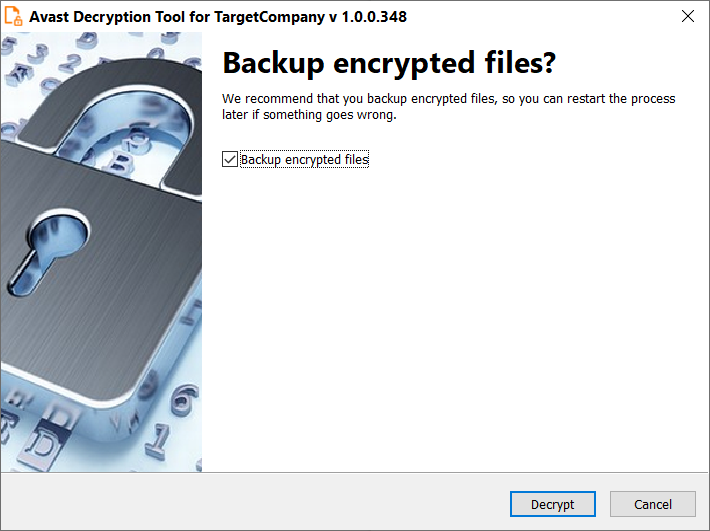

"Sur la dernière page de l'assistant, vous pouvez indiquer si vous souhaitez sauvegarder les fichiers cryptés. Ces sauvegardes peuvent être utiles en cas de problème pendant le processus de décryptage", a ajouté Avast.

"Cette option est activée par défaut, ce que nous recommandons. Après avoir cliqué sur "Décrypter", le processus de décryptage commence. Laissez le décrypteur fonctionner et attendez qu'il se termine."

Vous pouvez trouver des instructions supplémentaires sur la façon d'utiliser le décrypteur de ransomware TargetCompany d'Avast ici.

Quelques informations sur TargetCompany

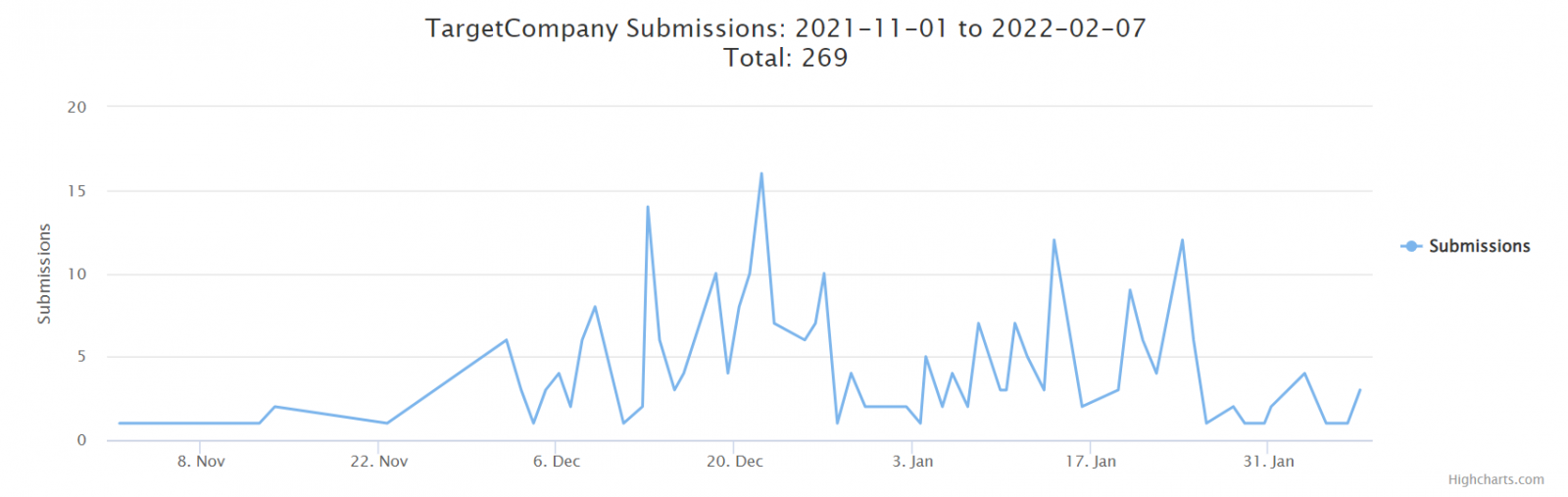

TargetCompany est un ransomware découvert relativement récemment, actif depuis la mi-juin 2021.

Il ajoutera une extension .mallox, .exploit, .architek ou .brg à tous les fichiers chiffrés et dépose également un fichier de note de rançon nommé "HOW TO RECOVER !!.TXT" dans tous les dossiers contenant des fichiers cryptés.

Cela se produit après avoir supprimé les clichés instantanés de volume, reconfiguré les options de démarrage et tué les processus qui pourraient verrouiller les bases de données d'informations sensibles (par exemple, MySQL, Oracle, SQL Server).