Il y a quelques jours, le groupe LockBit 2.0 mettait en demeure le gouvernement de la justice Française (justice.fr) en demandant une rançon (le montant est à l'heure actuelle inconnu).

Les données devaient être publiées initialement le 10 février 2022 à 11 h 20, mais le groupe de cybercriminels LockBit 2.0 n'ayant pas obtenus de réponse du gouvernement, ni le règlement de la rançon, a changé de stratégie très rapidement, les données ont donc étaient mis en ligne le 02 février 2022 à 01 h 00.

Qui a été vraiment ciblé ?

Selon les données analysées, la fuite provient d'un cabinet d'avocats situé dans la ville de Caen dont nous n'évoquerons pas le nom pour des raisons bien évidentes. C'est en réalité un cabinet regroupant différents avocats associés.

En revanche, nous n'avons pas établi de lien sur le fait que la fuite a été nommée "justice.fr" par le groupe LockBit puisque la cible semble bel et bien un serveur ou ordinateur du cabinet d'avocats.

Le cabinet d'avocats n'était pas au courant jusqu'à ce matin, le Barreau de Caen suite à un appel a prévenu le cabinet, qui a de suite pris ses dispositions.

Un nombre conséquent de données publiées et très confidentielles

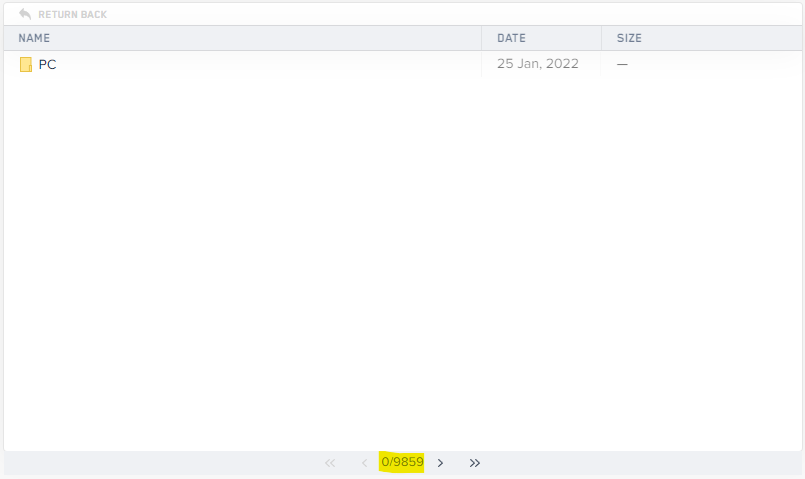

Il y a plus de 9000 fichiers publiés contenant des données / informations HAUTEMENT confidentielles et récentes

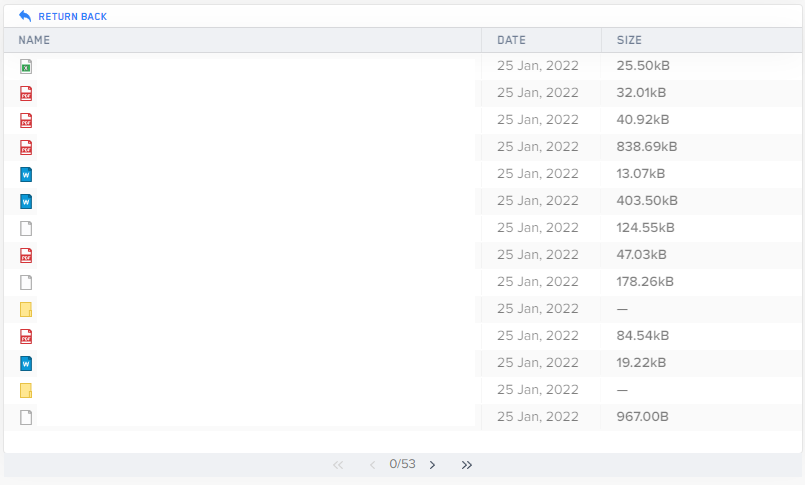

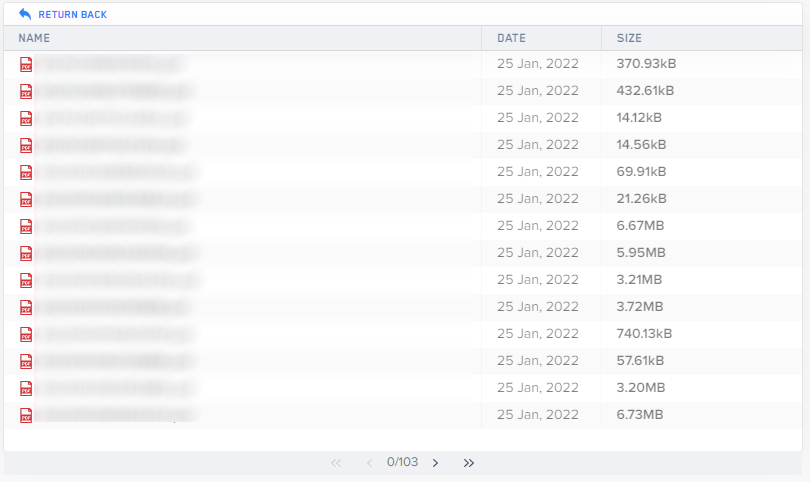

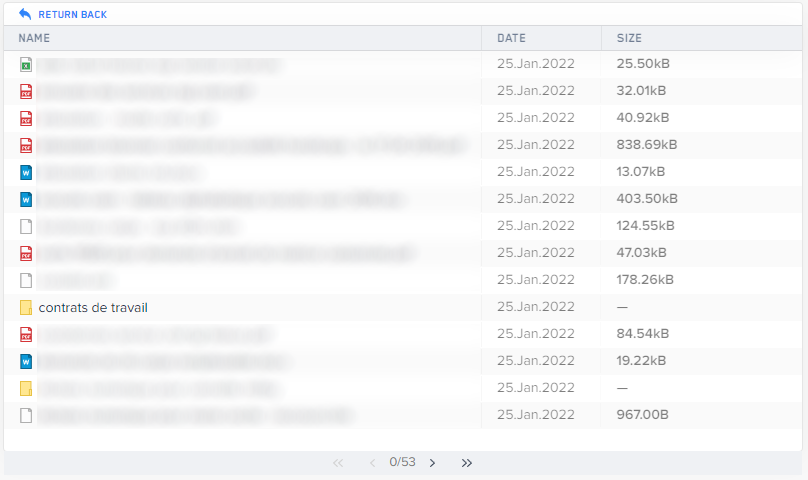

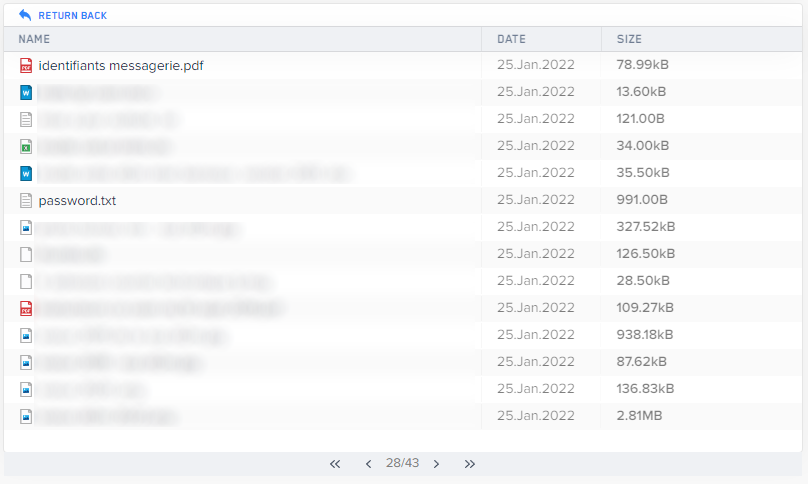

On y retrouve toutes sortes de fichiers : word, excel, pdf, fichiers audios, messages privés, photos... comme l'attestent ces captures d'écrans.

Les types de données

Là est le problème, le cabinet d'avocat détenait évidemment de par son métier des données ultras confidentielles, elles étaient malheureusement mal protégées, le groupe LockBit a pu s'en emparer facilement.

Juridiques

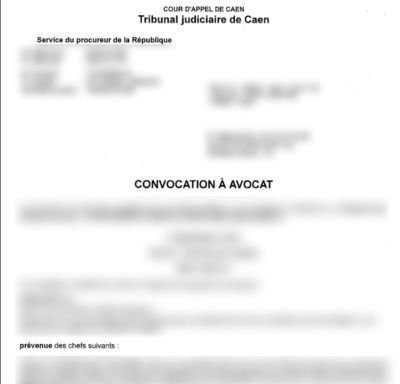

Des centaines de fichiers couvrant des affaires en cours, affaires classées, conclusions de tribunaux, convocations judiciaires, des chefs d'accusation ;

Un grand nombre de dictées numériques (enregistrements vocaux de procès-verbaux) pouvant contenir des informations sur des affaires hautement confidentielles et bien plus...

Personnelles et identitaires

Des données sur les différents associés du cabinet et des clients : des photos personnelles - familiales, des contrats de travail, passeports, livret de famille, attestations CAF, RIB, crédits en cours, bulletins de salaire, impôts, carte grise, factures, en bref toute l'intimité des associés et des clients.

Données de santé

Nous allons encore ici plus loin dans l'intimité, nous pouvons trouver aussi des données de santé sur les clients du cabinet, mais aussi les associés comme des arrêts de travail, feuilles de soins, probablement des constatations effectuées par des médecins, etc.

Identifiants et mots de passe

Nous constations ici une grande négligence en terme de sécurité, nous retrouvons de mots de passe en clair dans les fichiers, mais pas que, aussi des accès à des comptes en banque, des messageries, des espaces en ligne réservés aux avocats et bien plus malheureusement !

Une négligence qui se paye chère

Outre l'importance des données dans la nature, la réputation du cabinet est en jeu, il y avait clairement un problème au niveau de la sécurité des données, n'importe qui d'autre d'expérimenté aurait pu s'en emparer sans trop d'efforts.

Malheureusement, ils ne doivent pas être les seules, il est très important à notre époque d'avoir une stratégie de sécurité très poussée, car les attaques sont de plus en plus complexes et nombreuses, les données sont une mine d'or.

En espérant que les services publics tels que CNIL et l'ANSSI vont prendre vite contact avec le cabinet afin de résoudre au plus vite cette situation.