Mise à jour:

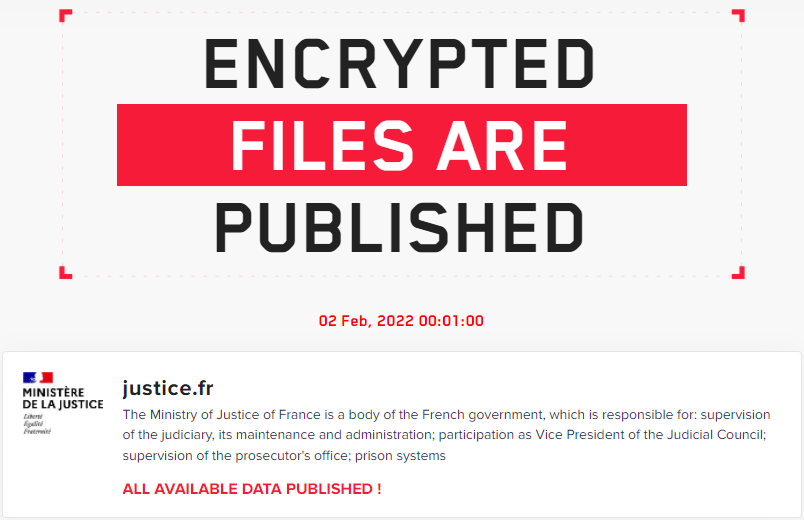

Le groupe menant régulièrement des attaques dénommé « Lockbit », qui est déjà parvenu à dérober des données de Thales, Accenture ou encore Transdev, s’en est cette fois pris au ministère de la Justice Française.

Le groupe cybercriminel annoncent avoir piraté le ministère de la Justice Française (justice.fr) et annonce un peu moins de 10 000 fichiers dérobés, sans en préciser la nature ni l'origine exacte.

Il réclame une rançon, sans celle-ci le groupe publiera les données volées d'ici deux semaines, très précisément le 10 février 2022 à 11 h 20, selon le message du groupe LockBit.

Des sources qui confirment les faits

Auprès du MagIT, le ministère de la Justice confirme que l’alerte a bien été prise en compte et que les services compétents sont actuellement en train de procéder à des vérifications.

Selon le journaliste du site Acteurs publics Emile Marzolf, des sources internes confirment qu’une attaque a bien eu lieu, mais aucune information n’a été donnée sur la portée de celle-ci.

?La cyberattaque sur le ministère de la Justice m'est confirmée de source interne au ministère. Pas d'avantages d'infos sur son ampleur et ses conséquences. https://t.co/gzsvCQuqYk

— Emile Marzolf (@emile_marzolf) January 27, 2022

Qu’est-ce que le ransomware LockBit ?

Le ransomware, ou rançonlogiciel en français LockBit est un logiciel malveillant conçu pour bloquer l'accès des utilisateurs aux systèmes informatiques et lever le blocage en échange d'une rançon. LockBit analyse automatiquement les ressources importantes, propage l'infection et chiffre tous les systèmes informatiques accessibles d'un réseau. Ce ransomware est utilisé pour les attaques hautement ciblées à l'encontre d'entreprises et autres organismes. Dans le cadre d'une cyberattaque, les cybercriminels utilisant LockBit se démarquent en menaçant les entreprises du monde entier de la manière suivante :

- Perturbation des opérations avec arrêt soudain des fonctions essentielles

- Extorsion de gains financiers au profit des cybercriminels

- Vol de données et publication illégale avec chantage si la victime refuse d'obtempérer