Les auteurs des menaces ont commencé à distribuer de faux installateurs de mise à niveau de Windows 11 aux utilisateurs de Windows 10, les incitant à télécharger et à exécuter le malware (virus) RedLine Stealer des pirates informatiques.

Le timing des attaques coïncide avec le moment où Microsoft a annoncé la large phase de déploiement de Windows 11. Les attaquants étaient donc bien préparés à ce mouvement et ont attendu le bon moment pour maximiser le succès de leur opération.

RedLine Stealer est actuellement un malware s'attaquant aux mots de passe, cookies de navigateur, cartes de crédit, identifiants VPN, identifiants FTP, portefeuilles de crypto-monnaies et bien plus...

Il est le plus largement déployé, de sorte que ses infections peuvent avoir des conséquences désastreuses pour les victimes.

La campagne d'attaques

Selon les chercheurs de HP, qui ont repéré cette campagne, les acteurs ont utilisé le domaine apparemment légitime "windows-upgraded.com" pour la partie distribution du malware de leur campagne.

Le site apparaît comme un site Microsoft authentique et, si le visiteur clique sur le bouton "Download Now", il reçoit une archive .ZIP de 1,5 Mo nommée "Windows11InstallationAssistant.zip", récupérée directement depuis un CDN Discord.

La décompression du fichier donne lieu à un dossier de 753 Mo, présentant un taux de compression impressionnant de 99,8 %, obtenu grâce à la présence d'un remplissage dans l'exécutable.

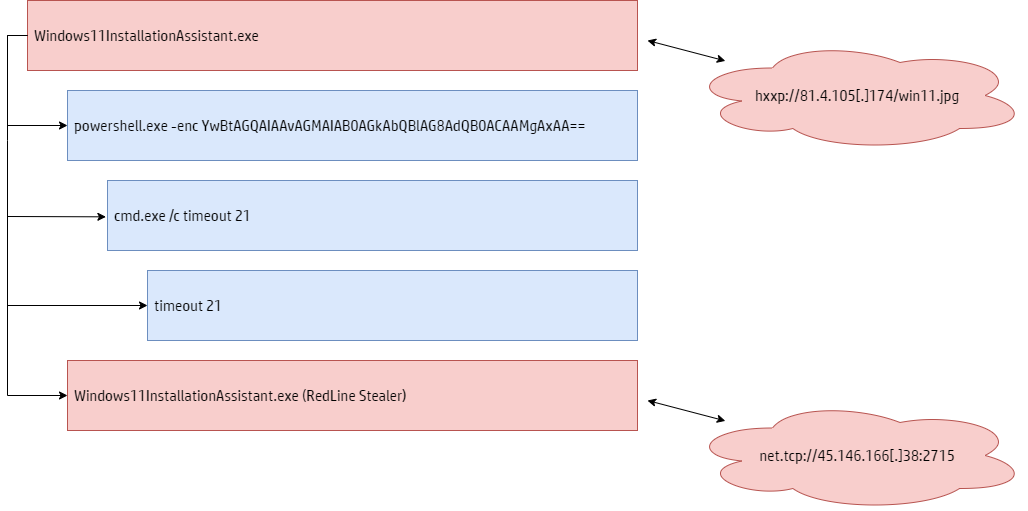

Lorsque la victime lance l'exécutable dans le dossier, un processus PowerShell avec un argument codé démarre.

Ensuite, un processus cmd.exe est lancé avec un délai d'attente de 21 secondes, et après expiration de ce délai, un fichier .jpg est récupéré sur un serveur Web distant.

Ce fichier contient une DLL dont le contenu est disposé de manière inversée, probablement pour échapper à la détection et à l'analyse.

Enfin, le processus initial charge la DLL et remplace le contexte du thread actuel par celle-ci. Cette DLL est une charge utile RedLine Stealer qui se connecte au serveur de commande et de contrôle via TCP pour obtenir des instructions sur les tâches malveillantes qu'il doit exécuter ensuite sur le système nouvellement compromis.

Outlook

Bien que le site de distribution soit maintenant hors service, rien n'empêche les acteurs de créer un nouveau domaine et de relancer leur campagne. En fait, il est très probable que cela se produise déjà dans la nature.

Windows 11 est une mise à niveau majeure que de nombreux utilisateurs de Windows 10 ne peuvent obtenir auprès des canaux de distribution officiels en raison d'incompatibilités matérielles, ce que les opérateurs de logiciels malveillants considèrent comme une excellente occasion de trouver de nouvelles victimes.

Comme BleepingComputer l'a signalé en janvier, les acteurs de la menace tirent également parti des clients de mise à jour légitimes de Windows pour exécuter un code malveillant sur les systèmes Windows compromis, de sorte que les tactiques signalées par HP ne sont guère surprenantes à ce stade.

N'oubliez pas que ces sites dangereux sont promus via des forums, des messages de médias sociaux ou des messages instantanés, alors ne vous fiez qu'aux alertes officielles du système de mise à jour de Windows et au domaine "Microsoft.com".